Determinando el RTO – La clave para priorizar los procesos de negocio

Sin lugar a duda, el objetivo principal que persigue un BIA es entregar una manera objetiva de priorizar los procesos de una organización de cara a la continuidad de negocio. Y dicha priorización quedará definida en gran medida por dos parámetros relevantes, los cuales son los siguientes:

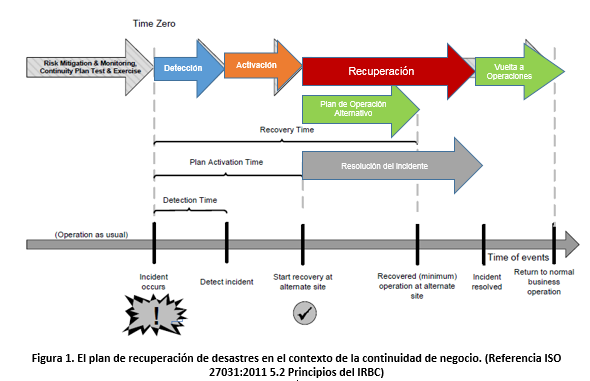

- RTO (Recovery Time Objective). Corresponde al máximo tiempo admitido para resumir una actividad, recuperar recursos, o proveer servicios luego de que ocurre un evento disruptivo. Este período de tiempo objetivo debe ser lo suficientemente corto para asegurar que el impacto negativo de dicha disrupción sea inadmisible. (ISO 27031:2011, 3.45 Recovery Time Objective, RTO).

- RPO (Recovery Point Obective). Corresponde a un objetivo de recuperación de datos. Es el punto en el cual la información o datos utilizados por una actividad deben ser restaurados luego de que ocurre un incidente disruptivo. (ISO 27031:2011, 3.44 Recovery Point Objective, RPO).

Una de las actividades que son llevadas a cabo durante la ejecución de un BIA (Business Impact Analysis) es la determinación de el RTO del proceso analizado. Y esto se puede lograr en base a la determinación del impacto que una disrupción produce en el negocio a lo largo del tiempo.

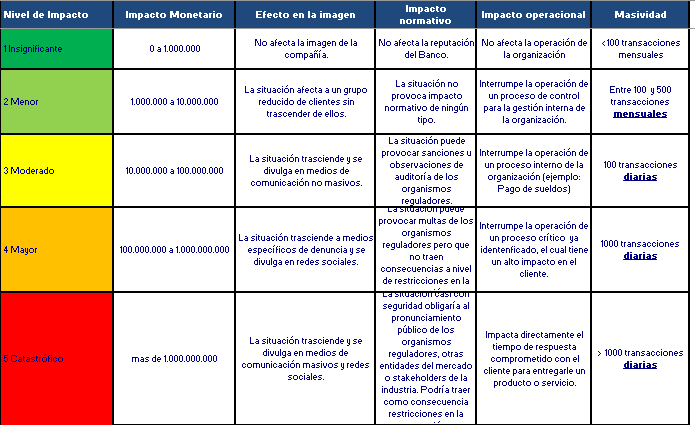

En este sentido, la primera tarea a la hora de diseñar este proceso es definir los diversos tipos de impacto que una disrupción puede causar en el negocio. Este punto dependerá de la naturaleza que tiene el negocio: posiblemente los factores que más se pueden ver impactados en una empresa del rubro financiero (como un banco) serán muy distintos a los que puedan afectar a una empresa de la educación o el gobierno. A continuación, se indican algunos de los principales tipos de impacto que pueden ser utilizados en un BIA:

- Montos involucrados. Uno de los principales impactos que produce una disrupción en un negocio es la pérdida monetaria. Y dicha pérdida puede ser de manera directa (costo asociado a la recuperación de la operación, en horas hombre, equipamientos y otros) o indirecta (dinero no percibido por la interrupción de las actividades del negocio). El mejor ejemplo para utilizar para describir este impacto es el típico escenario de sin sistema en las cajas de un supermercado: Si las cajas quedan sin sistema, se deberá invertir en un equipo de personas que recuperen los sistemas, pero además los clientes abandonarán el supermercado sin terminar sus compras hasta que el sistema vuelva, lo cual también se transforma en pérdida. Para determinar estas pérdidas indirectas, se puede recurrir a datos estadísticos que permitan proyectar el ingreso generado por el proceso, dependiendo de la hora y fecha en la cual dicha disrupción ocurra.

- Efecto en la imagen. Otro impacto que puede ocasionarse debido a una disrupción es el daño en la imagen corporativa de la compañía, el cual puede traducirse en pérdida de clientes actuales o alejamiento de potenciales clientes de esta. En este sentido, el auge de las redes sociales y los medios de denuncia masivos hacen de que dicho factor pueda transformarse en relevante a la hora de determinar un RTO.

- Impacto normativo. En las compañías que están sujetas a entes reguladores, el impacto de una disrupción a nivel normativo puede traducirse en observaciones, sanciones e incluso restricciones para la operación de la compañía que se ve afectada por una disrupción.

- Impacto a nivel operacional. Como bien es sabido, rara vez un proceso de negocio será totalmente independiente del resto de los procesos de la compañía. En este sentido, un proceso de disrupción que afecte un proceso de negocio puede terminar afectando otros procesos a nivel corporativo.

- Masividad. El impacto que una interrupción de un proceso de negocio produce puede medirse en base a la cantidad de transacciones que se ven interrumpidas o la cantidad de clientes que se puede ver afectados.

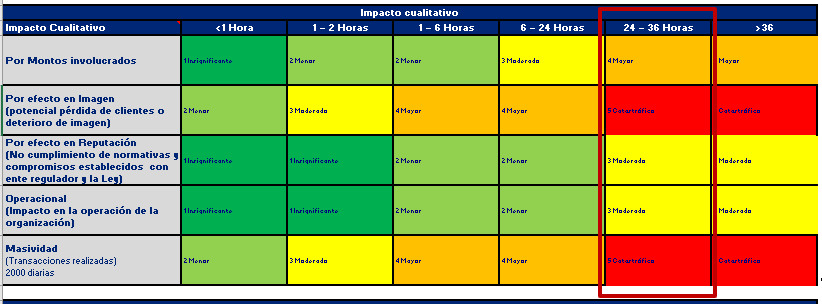

Una vez que se definen los factores que serán medidos para determinar el RTO, se debe crear una matriz que permita determinar el nivel de impacto en base a una escala. A continuación, se presenta un ejemplo de ello.

Durante la ejecución del BIA, se medirá el impacto de cada uno de los factores de impacto a lo largo del tiempo. En este punto, se deben definir las escalas de RTO posible (Menor a 1 hora, entre 1 y 2 horas, entre 2 a 6 horas, etc.) y se debe determinar cual será el impacto de la disrupción en los diversos factores. Una vez que se determina que el impacto global es inadmisible, se define el RTO. La definición de qué será considerado inadmisible se puede realizar dentro del diseño del BIA (puede ser, por ejemplo, la primera banda donde exista al menos un impacto en nivel catastrófico).

El RTO, en conjunto con el RPO, se transforman en dos factores claves que permitirán definir cuales son los procesos más críticos del negocio de cara a la continuidad operativa. Una vez que el análisis BIA se ha realizado a todos los procesos relevantes de la organización, se puede determinar en que casos es relevante generar planes de continuidad del negocio (BCP). Esto lo abordaremos en un próximo capítulo. ¡Hasta entonces!